微软详解Linux XZ Utils漏洞应对方案!

微软揭露Linux系统XZ Utils严重漏洞:危机与应对

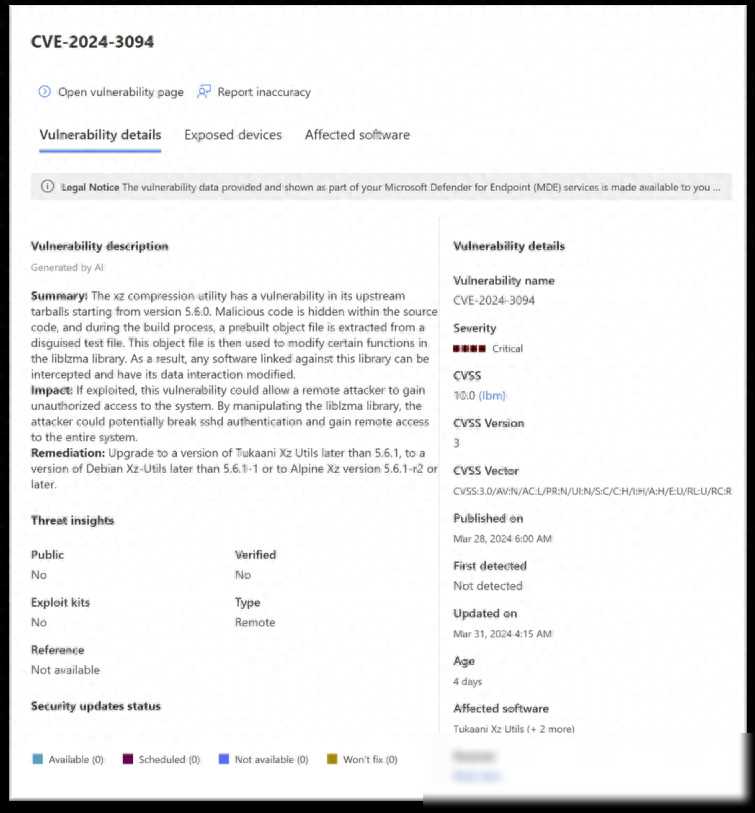

在信息安全领域,一个细微的漏洞往往可能引发巨大的风险。近日,微软公司发布了一则重要通知,揭露了在Linux系统中广泛使用的XZ Utils工具存在关键漏洞。这个名为CVE-2024-3094的漏洞被微软评为危急级别,足以引发所有使用XZ Utils工具的Linux用户的警觉。

XZ Utils,作为Linux系统中一款强大的数据压缩工具,被广泛用于各种Linux发行版。它不仅支持XZ格式的压缩与解压,还是管理软件包、内核映像等关键文件时不可或缺的工具。正因为其重要性,XZ Utils的安全性直接关系到整个Linux系统的稳定与安全。

在一次针对Debian系统SSH性能问题的调查中,微软的安全团队意外发现XZ Utils工具中潜藏的巨大风险。经过深入调查,他们发现XZ Utils的5.6.0和5.6.1版本中,竟然被植入了恶意后门。这个后门允许拥有特定私钥的攻击者通过SSH操作,轻松获得对目标系统的root访问权限。

想象一下,如果攻击者成功利用这个后门,他们就可以远程执行任意命令,完全控制受害者的系统。无论是窃取敏感数据、篡改系统文件,还是进行其他恶意活动,都将变得轻而易举。这无疑是对Linux系统安全性的巨大挑战。

面对这一严重漏洞,微软迅速给出了建议。他们建议所有使用受影响版本的XZ Utils的用户,尽快将软件降级到安全版本。这是一个简单直接的方法,但需要注意的是,在降级过程中要确保系统的稳定性和数据的完整性。

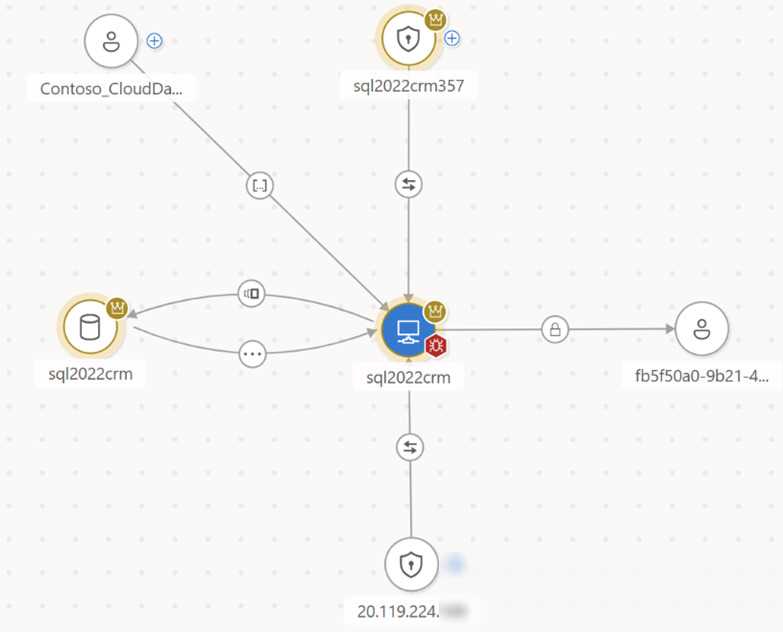

此外,微软还推荐用户使用Microsoft Defender Vulnerability Management和Defender for Cloud等工具来监控和管理系统安全。这些工具能够实时检测潜在的安全威胁,并提供相应的防护措施,为用户构建一道坚固的安全屏障。

根据微软的调查,多个Linux发行版都受到了这一漏洞的影响。其中包括Fedora Rawhide、Fedora 41、Debian测试版、不稳定版和实验版,以及openSUSE Tumbleweed和Kali Linux等。这些发行版都在一定程度上依赖XZ Utils工具来处理压缩和解压任务。

值得庆幸的是,一些流行的Linux发行版如红帽企业Linux(RHEL)和Ubuntu并未受到此次漏洞的影响。Ubuntu之所以幸免于难,是因为它使用的是XZ Utils的旧版本5.4,这个版本并未包含此次发现的恶意后门。

这次漏洞的发现,再次敲响了软件供应链安全的警钟。在软件开发和分发过程中,任何一个环节都可能成为攻击者的突破口。一旦供应链被攻破,攻击者就可以在软件中植入恶意代码或后门,从而实现对目标系统的远程控制。

针对这一风险,开发者需要更加重视软件供应链的安全性。从代码开发、测试、构建到分发等各个环节,都需要进行严格的安全审查和监控。还需要加强与其他开发者和安全团队的沟通与合作,共同构建一个安全的软件开发和分发环境。

对于普通用户来说,如何检测自己的系统是否受到这一漏洞的影响呢?其实方法很简单。只需要在终端中运行xz --version命令,查看系统中安装的XZ Utils版本即可。如果输出显示版本等于5.6.0或5.6.1,则说明系统可能存在漏洞。

一旦发现系统受到漏洞影响,用户应该立即采取行动更新系统。尤其是对于那些在公开访问的SSH端口上使用systemd的系统,更应该优先更新以降低直接风险。在更新过程中,用户还需要注意备份重要数据以防万一。

除了更新系统外,用户还可以采取其他措施来防范这一漏洞。例如,定期查看审计日志以检测异常活动;使用防火墙或安全组规则限制SSH访问权限;使用加密技术和VPN等工具来保护网络传输安全等。

随着技术的不断发展和网络安全威胁的不断增加,我们需要更加重视信息安全问题。作为开发者,我们需要不断提高自己的安全意识和技术能力,确保开发的软件能够为用户提供安全可靠的服务。我们还需要积极参与社区建设和技术交流,共同推动信息安全领域的进步和发展。

对于普通用户来说,也需要加强自己的安全意识。不要轻易下载和安装未知来源的软件;定期更新系统和软件以修复潜在的安全漏洞;使用强密码并定期更换;避免在公共网络上进行敏感操作等。只有我们每个人都做好自己的安全工作,才能共同构建一个更加安全、稳定的网络环境。