震撼登场!必看的绝美图片!

iptables:网络安全的守护神

在数字世界的浩瀚海洋中,网络安全如同无形的城墙,守护着我们的数据堡垒。而在这道城墙的构筑中,iptables无疑是一位不可或缺的守护神。今天,就让我们一起走近iptables,了解它如何检测、修改、转发、重定向和丢弃IPv4数据包,成为网络安全领域的重要支柱。

一、iptables的神奇力量

iptables,这个听起来有些神秘的名字,实际上是一个强大的用户空间工具,用于配置Linux内核中的netfilter防火墙规则。netfilter是Linux内核的一个模块,它提供了数据包过滤、网络地址转换(NAT)和包队列等功能。而iptables正是通过这个内核模块,让我们能够在用户空间轻松管理网络数据包。

想象一下,当我们的服务器接收到来自四面八方的数据包时,iptables就像一位严格的门卫,仔细检查每一个来访者的身份和目的。它根据预设的规则,对数据包进行过滤、修改、转发或丢弃,确保只有合法的数据包能够进入我们的网络世界。

二、iptables的表与链

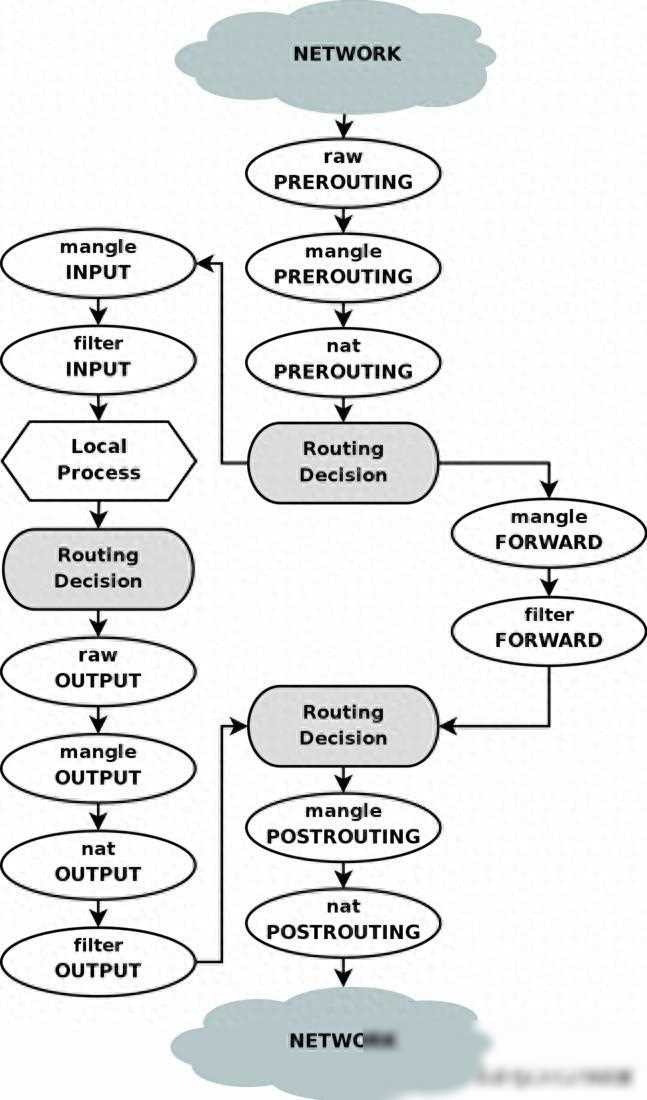

在iptables的世界里,表和链是构成其强大功能的基石。表是一组用于组织规则的**,每个表都针对不同的网络功能进行定义。比如,我们熟悉的filter表主要用于数据包的过滤;nat表则负责网络地址转换;mangle表则可以对数据包进行特殊标记或修改。

而链则是表中的一组规则**,它们按照特定的顺序进行遍历。当数据包到达某个链时,iptables会按照链中规则的顺序进行匹配。如果数据包与某条规则匹配成功,iptables就会执行该规则所定义的动作(如允许、拒绝、丢弃等)。

在iptables中,常用的链包括INPUT链、OUTPUT链和FORWARD链。INPUT链负责处理进入本机的数据包;OUTPUT链则处理本机发出的数据包;而FORWARD链则处理经过本机转发的数据包。通过合理地配置这些链和规则,我们可以实现各种复杂的网络功能。

三、iptables的规则艺术

在iptables中,规则是定义数据包处理行为的核心。每一条规则都包含一个谓词的潜在匹配和一个相应的动作(称为目标)。谓词是一个条件表达式,用于判断数据包是否满足某种条件;而动作则是当数据包满足条件时需要执行的操作。

例如,我们可以设置一条规则来拒绝来自某个特定IP地址的所有数据包。在这条规则中,谓词就是判断数据包的源IP地址是否为该特定IP地址;而动作则是拒绝该数据包。当iptables遍历到这条规则时,如果数据包满足谓词的条件(即源IP地址为该特定IP地址),iptables就会执行拒绝动作,将该数据包丢弃。

除了简单的条件匹配和动作执行外,iptables还支持更复杂的规则组合和逻辑运算。通过合理地组合多个规则和使用逻辑运算符(如AND、OR、NOT等),我们可以实现更加灵活和精细的数据包处理策略。

四、iptables的实践应用

iptables不仅具有强大的功能,而且在实践应用中也表现出了出色的性能和稳定性。许多企业和组织都选择使用iptables来构建自己的网络安全防线。

以某大型互联网公司为例,他们使用iptables在服务器上配置了严格的防火墙规则。这些规则包括限制特定IP地址的访问、禁止未知端口的通信、限制并发连接数等。通过这些规则的配置,该公司成功地抵御了多次网络攻击和数据泄露事件,保障了用户数据的安全和稳定。

除了在企业级应用中的出色表现外,iptables还在个人用户中得到了广泛的应用。许多Linux发行版都将iptables作为默认的防火墙工具之一。用户可以通过简单的命令行操作来配置iptables规则,保护自己的计算机免受网络威胁的侵害。

五、iptables的未来展望

随着网络技术的不断发展和安全威胁的不断增多,iptables也在不断地发展和完善。未来的iptables将会更加智能化和自动化,能够更好地适应复杂多变的网络环境。

一方面,iptables将会引入更多的智能算法和机器学习技术,实现更加精准的数据包识别和过滤。通过学习和分析网络流量数据,iptables能够自动识别和拦截恶意数据包,提高网络安全防护的准确性和效率。

另一方面,iptables还将会与其他网络安全技术和工具进行更加紧密的集成和协作。比如与入侵检测系统(IDS)、安全事件管理(SIEM)等工具进行联动响应;或者与云计算和虚拟化技术相结合,实现更加灵活和可扩展的网络安全防护方案。

总之,iptables作为网络安全领域的重要工具之一,将继续发挥着不可替代的作用。通过不断地发展和完善,iptables将会为我们带来更加安全、稳定和智能的网络环境。