Binarly火速上线!Linux后门扫描利器!

Binarly紧急发布Linux后门扫描工具:守护Linux安全的新利器

随着网络安全形势的日益严峻,软件供应链安全成为了每个开发者都必须面对的重要议题。近日,固件安全领域的领军者Binarly公司紧急发布了一款免费的在线Linux后门扫描工具,旨在帮助广大用户检测可能受到CVE-2024-3094漏洞影响的Linux可执行文件。这一工具的发布,无疑为Linux社区的安全防护增添了一道坚实的屏障。

CVE-2024-3094,这个看似普通的漏洞编号,却隐藏着一个足以让网络安全界震动的秘密。这个漏洞是在XZ Utils压缩工具中被发现的,而XZ Utils是一套广泛应用于主流Linux发行版的压缩工具和库。这意味着,任何使用XZ Utils的Linux系统都可能面临被攻击的风险。

去年底,微软工程师Andres Freud在调查DebianSid(滚动发行版)SSH登录异常时,偶然发现了这个隐藏在XZ Utils最新版本中的后门程序。这个后门由代号为“匿名贡献者”的未知人士引入到XZ5.6.0版本中,并延续到了5.6.1版本。这一发现让整个Linux社区都为之震惊,因为XZ Utils的广泛应用意味着这个后门可能已经潜入了无数Linux系统之中。

在XZ后门被发现后,大量部门和企业立即启动了检测和修复工作。现有的检测方法却存在诸多局限。传统的字节字符串匹配、文件哈希黑名单和YARA规则等方法虽然能够在一定程度上检测到后门程序,但却无法避免大量的误报警报。更重要的是,这些方法无法检测到其他项目中类似的后门程序,使得整个Linux社区的安全形势依然严峻。

面对这一困境,Binarly公司挺身而出,开发了一款针对特定库和携带相同后门的任何文件的专用扫描器。这款扫描器采用了静态分析二进制文件的方式,能够识别GNU间接函数(IFUNC)转换过程中的篡改行为,从而准确地检测出XZ后门以及其他类似的后门程序。

Binarly的首席安全研究员兼首席执行官Alex Matrosov表示:“我们深知,如此复杂且专业设计的综合性植入框架并非一次性操作就可以完成的。它可能已经被部署在其他地方,或部分用于其他操作。因此,我们决定开发一款更加通用、更加智能的检测工具。”

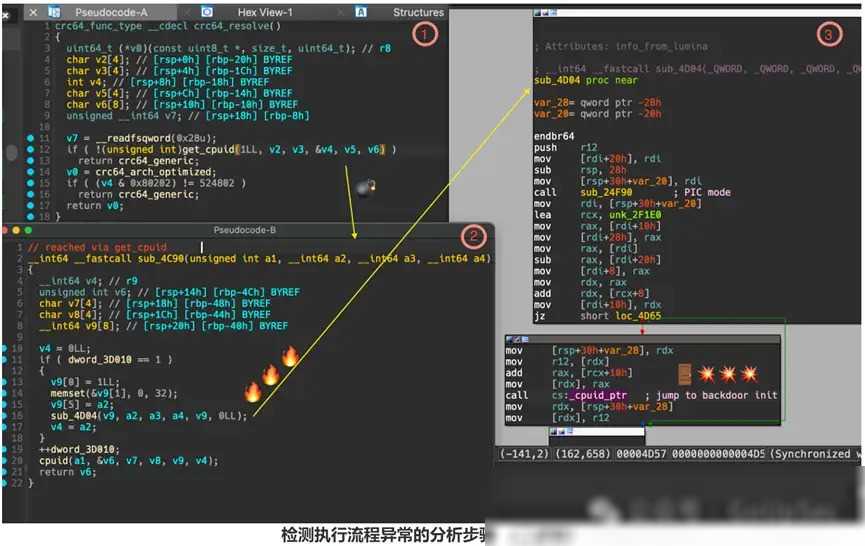

那么,这款扫描器是如何工作的呢?它又是如何识别出GNU间接函数(IFUNC)转换过程中的篡改行为的呢?

我们需要了解GNU间接函数(IFUNC)的基本概念。在GCC编译器中,IFUNC属性允许开发人员创建同一函数的多个版本,并根据处理器类型等各种标准在运行时进行选择。这种机制为开发者提供了很大的灵活性,但同时也为攻击者提供了可乘之机。

XZ后门正是利用了这一机制。它修改了IFUNC调用,替换原本应该简单调用“cpuid”的“is_arch_extension_supported”检查,转而调用由有效载荷对象文件(例如liblzma_la-crc64-fast.o)导出的“_get_cpuid”,并在其中植入了恶意代码。

而Binarly的扫描器正是通过检测这种篡改行为来识别出XZ后门的。它会检查在植入恶意IFUNC解析器过程中标记为可疑的转换,并自动分析这些转换是否符合正常的函数调用行为。如果发现异常,扫描器就会将其标记为潜在的后门程序,并向用户发出警报。

与传统的检测方法相比,Binarly的专用扫描器具有更高的检测率和更低的误报率。这是因为它的检测基于行为分析,而非简单的字符串匹配或哈希比对。即使后门程序经过了重新编译或代码更改,只要其行为模式没有发生根本性变化,扫描器依然能够准确地识别出它。

此外,Binarly的扫描器还具有广泛的检测范围。它不仅能够检测XZ Utils项目中的后门程序,还能够检测其他供应链组件中的类似后门。这使得整个Linux社区的安全形势得到了极大的改善。

目前,这款专用扫描器已经正式上线,用户可以通过访问xz.fail网站来免费上传二进制文件进行检测。无论是企业用户还是个人开发者,都可以利用这款工具来检测自己系统中的潜在威胁,确保Linux系统的安全稳定。

随着Binarly的专用扫描器的发布,我们有理由相信,Linux社区的安全防护能力将得到显著提升。未来,我们期待更多类似的创新技术能够不断涌现,为网络安全事业贡献更多的智慧和力量。