虚拟系统:提升网络安全与管理水平的关键技术!

虚拟系统:提升网络安全与管理水平的关键技术!

亲爱的读者朋友们,您是否在寻找提升网络管理与安全性的方法?今天,我们将深入探讨一种能够在复杂网络环境中带来根本性改变的技术——虚拟系统。通过在一台物理设备上划分出多台相互独立的逻辑设备,虚拟系统不仅提升了资源的利用效率,而且为企业提供了强大的安全保障与灵活的管理解决方案。接下来,让我们逐步了解虚拟系统的定义、特点、应用案例,以及如何进行配置实现,帮助您全面掌握这一技术。

一、虚拟系统的定义与特点

1.1 什么是虚拟系统

虚拟系统(Virtual System)是一种在物理网络设备上划分出多个独立逻辑设备的技术。它使得网络管理员可以通过虚拟化的方式,将单一硬件资源充分利用,构建出多个孤立的网络环境。而每个虚拟系统,其实就相当于一**立的设备,拥有自己的接口、IP地址、路由表和策略设置。这对于企业来说,无疑是一种治理复杂网络问题的有效手段。

在现代企业中, 网络的多元化与复杂性已成为普遍现象。不仅需要处理多种类型的流量,还要考虑到各部门的特定需求。而虚拟系统的实现,正是对这一需求的有效回应。通过合理配置,企业能够在确保安全的前提下,灵活调整各虚拟环境的设置,实现高效管理。

1.2 虚拟系统的特点

虚拟系统的优势在于其独特的特点,为企业解决了许多实际问题:

- 独立性:每个虚拟系统都由独立的管理员负责,简化了管理层级,使得管理更加高效、清晰。

- 资源隔离:资源分配可以按需进行,避免了某一个业务系统对其他系统的影响。例如,某一虚拟系统的高流量并不会引起其他系统的性能下降。

- 安全性:不同虚拟系统间的流量相互隔离,防止了潜在的安全风险。在需要进行双向交流时,也可通过严格的安全策略控制。

- 优化管理成本:虚拟化技术能够有效节约空间与能源,从而降低企业的管理和运营成本。

案例研究表明,某大型企业经过虚拟系统的部署,IT管理成本降低了近30%,用户反馈的满意度也恢复到了78%以上,显示了虚拟化技术巨大的潜力。

二、虚拟系统的应用场景

2.1 大中型企业的网络隔离

随着企业规模的扩大,跨地域、跨部门的网络管理及安全需求愈加复杂。在大中型企业中,通常涉及多个业务部门,且每个部门的安全需求不同。在这种情况下,传统的网络管理模式显得力不从心,而虚拟系统便能有效缓解这一问题。

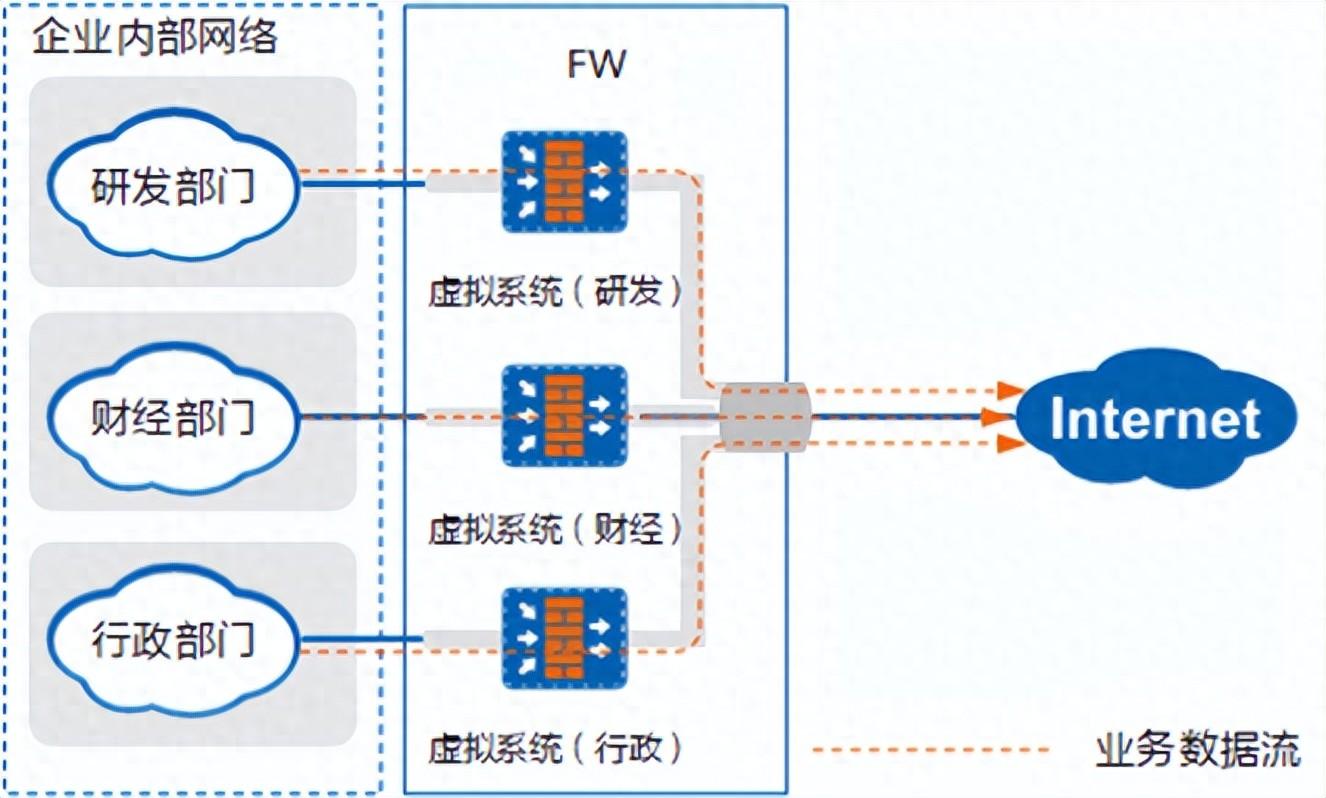

通过在防火墙设备中配置虚拟系统,企业可以以此划分出研发部、财经部与行政部等不同业务区域。每个部门的网络架构与访问策略独立管理,避免了因资源流动而可能发生的安全隐患。

以某全球闻名的电子商务公司为例,在其网络架构中实施的虚拟系统,使得公司各部门之间可以在安全策略的基础上进行权限控制,各部门同时能够安全高效地访问互联网以及各自所需的数据资源,提升了工作效率和数据安全性。

小标题 大中型企业在具体管理中,往往会通过定制化的权限分配与监控系统,使得网络隔离的管理工作更加轻松。例如,通过开放的API接口,企业可以将网络监控系统集成到虚拟防火墙中,实时跟踪并分析各部门的流量情况,进一步优化网络配置。

2.2 云计算中心的安全**

云计算的高速发展为企业带来了前所未有的机遇,同时也引发了网络安全的新挑战。在云计算环境下,不同用户之间的资源隔离与流量监控成为了必不可少的环节。而虚拟系统则为云计算中心提供了强大的安全**能力。

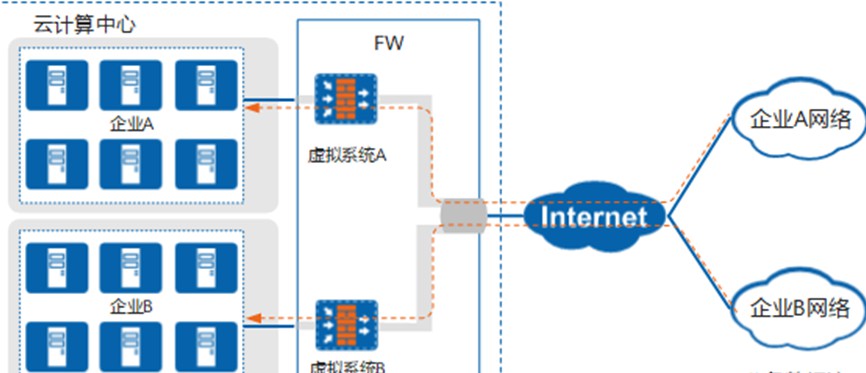

在一项案例研究中,一家互联网服务企业在其云计算平台上实施了虚拟系统配置。通过此配置,企业可以有效区分不同客户的网络资源,确保各自数据的安全性与私密性。例如,企业A与企业B的服务器部署在同一物理设备上,但由于虚拟系统的划分,两者的流量互不干扰,且各自的安全策略独立实施。

小标题 在配置上,企业需要根据用户需求、流量数据以及资源利用率制定相应的安全策略,并进行必要的监控和审计。通过构建自动化监控与告警机制,企业能够更快地识别潜在威胁,并及时作出响应,以保护自身的网络环境。

三、配置举例

3.1 网络拓扑及基本配置

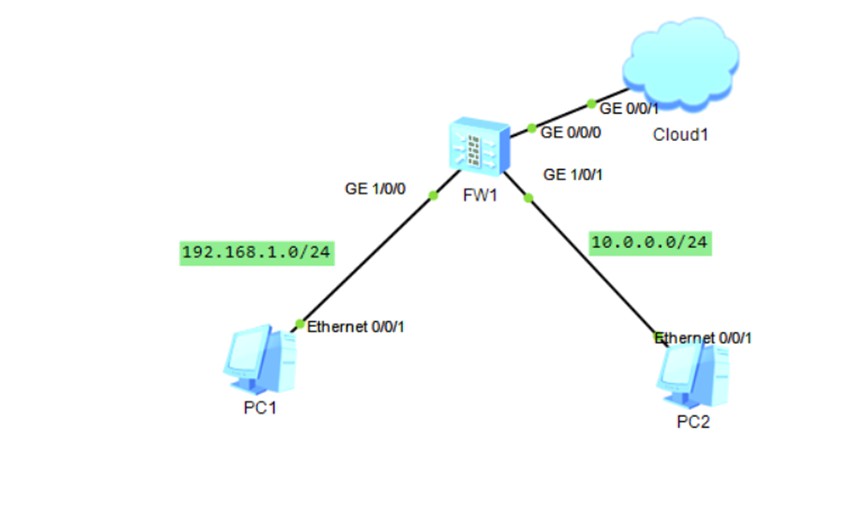

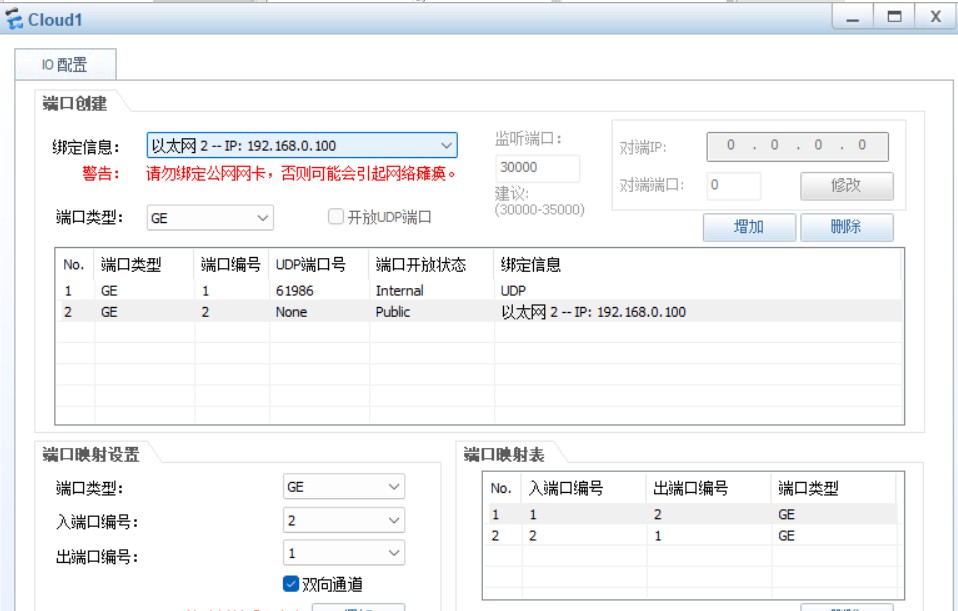

在实际运用虚拟系统时,清晰的网络拓扑以及合理的IP地址规划至关重要。假设我们在一台防火墙(FW)设备上创建两个虚拟系统(Vsys1 和 Vsys2),分别连接不同的业务部门。

在本示例中,PC1(192.168.1.2/24)与PC2(10.0.0.2/24),分属两个虚拟系统。为了实现这两个虚拟系统之间的互通,需在根系统上配置相应的路由规则。

清晰的拓扑图与配置步骤将极大简化设置过程:

- PC端**设置:

- PC1的**为192.168.1.1

- PC2的**为10.0.0.1

小标题 在设置过程中,建议使用网络管理工具(如cisco packet tracer)进行模拟,以便验证网络配置的有效性。这种模拟在实际环境中可能遇到的不确定性帮助将大大减少。

3.2 CLI命令行配置过程

使用命令行接口进行防火墙配置是实现虚拟系统的重要环节。您可以按如下步骤操作:

1. 开启虚拟防火墙功能:

```shell

sysname FW1

vsys enable

```

2. 设置资源限制,防止资源超载:

```shell

resource-class r1

resource-item-limit session reserved-number 5 maximum 10

resource-item-limit policy reserved-number 10

```

3. 创建虚拟系统并分配资源:

```shell

vsys name vfw1 1

assign interface GigabitEthernet1/0/0

assign resource-class r1

vsys name vfw2 2

assign interface GigabitEthernet1/0/1

assign resource-class r1

```

4. 配置根墙的区域设置:

```shell

firewall zone dmz

add interface Virtual-if0

ip route-static 10.0.0.0 255.255.255.0 vpn-instance vfw2

```

小标题 在执行命令前,务必确保理解每条命令的作用,以免因配置错误造成交通中断。企业还应定期备份配置,以便出现意外时能迅速恢复。

四、虚拟系统的综合意义

虚拟系统以其独特的优势改变

了企业的网络管理方式。通过有效的网络隔离、资源控制与安全防护,企业可以应对实时变化的网络环境以及潜在的安全威胁。不仅提升了整体的网络安全性,也使企业能在竞争中占据优势。

在市场前沿,随着技术的不断进步和云计算的普及,虚拟系统的应用会愈发广泛。对IT技术人员而言,掌握这项技术将是未来职业发展的重要助力。

小标题 在未来发展中,企业需继续关注虚拟系统的动态与演变,灵活应用不同的技术组合,以实现更高效、更安全的网络环境。

欢迎大家在下方留言讨论,分享您的看法!