大多数人不知道的CUPS漏洞!如何防护高危远程代码执行攻击?

大多数人不知道的CUPS漏洞!如何防护高危远程代码执行攻击?

亲爱的读者朋友们,今天我们来聊一聊一个可能让你在网络安全上“如鲠在喉”的话题:CUPS(Common UNIX Printing System)中的一个高危远程代码执行漏洞 (CVE-2024-47176)。这一漏洞不仅危害广泛,而且利用手段极其隐蔽,轻而易举便能在类Unix系统上实现远程代码执行,给网络环境带来了不小的威胁。下面我们逐步深入探讨这个漏洞的技术细节、影响、以及有效的应对措施。

一、引言

背景介绍

在互联网飞速发展的今天,网络安全几乎成了每个企业和个人不可忽视的重中之重。随着技术的进步,黑客攻击的手法也在不断升级,导致信息泄露、财产损失的事件屡见不鲜。DDoS(分布式拒绝服务)攻击尤其令人担忧,它不仅能够迅速瘫痪一个网站或服务,还能给其带来巨大的经济损失和信誉危机。

漏洞概述

CUPS中发现的高危漏洞引起了网络安全专家的广泛关注。CUPS作为开源的打印系统,被Linux及其他类Unix操作系统广泛使用。如果你的系统中使用了这个打印服务,那么这个漏洞可能就在你身边。其名字——CVE-2024-47176,就是我们接下来要详细谈论的重点。

二、漏洞详细分析

漏洞描述

CVE-2024-47176 漏洞的根源在于 cups-browsed 服务在处理网络打印任务时,错误地将数据包的来源信任到任何地址。也就是说,攻击者只需要发送一个精心构造的UDP数据包,就能在受影响的机器上执行任意代码。这听起来实在让人心生寒意!

影响以及攻击方式

利用这一漏洞的攻击方式简单而高效。攻击者可以通过发送一个单一的UDP数据包,便可以同时发起具备600倍放大效应的DDoS攻击。这意味着,短短几秒钟内,互联网上的每个暴露的CUPS服务都可能被劫持。这种攻击方式利用了CUPS的网络打印功能,真是从“打印”这个不起眼的地方切入,造成了极大的安全隐患。

三、影响版本与漏洞等级

受影响版本

所有运行 cups-browsed 版本 <= 2.0.1 的系统都存在该漏洞。这些版本在网络打印环境中异常常见,尤其是在企业使用较多Linux系统的环境中。如果你在使用这些版本,务必引起重视!

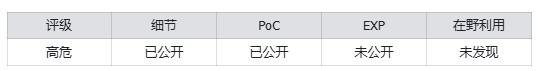

漏洞等级

根据安全漏洞数据库的信息显示,CVE-2024-47176 被评为高危远程代码执行漏洞。这意味着一旦被利用,将对系统安全造成极大的威胁,攻击者能够获取根权限并完全控制系统,为其后续的恶意行为打开大门。

四、修复与应对措施

当前状态

目前官方尚未发布针对CVE-2024-47176的修复公告,使得广大用户面临较高的安全风险。在此情况下,用户尤需加倍小心,特别是那些依赖CUPS服务的企业,务必保持警惕。

临时应对措施

对于普通用户和企业来说,有效的应对措施显得尤为重要。以下几条建议极有实操性:

1. 更新系统:务必将CUPS系统更新到可用的最新版本。虽然短时间内无法根治,但更新能降低漏洞被利用的风险。

2. 禁用不必要的服务:如果不需要cups-browsed服务,建议立即将其禁用并彻底删除。这一措施将直接切断攻击者的入侵通道。

3. 防火墙配置:确保你的防火墙设置严格控制UDP端口631的访问,阻止任何异常流量,降低潜在的攻击风险。

4. DDoS防护产品:建议提前部署一些专门针对DDoS攻击的安全防护产品,以增强对抗能力。这类产品现在市场上有多种选择,在决策时需要根据业务需求做出明智选择。

为了让大家更清晰地了解这一威胁,回顾一个案例:某金融机构因未及时更新其CUPS服务,遭遇了一次大型DDoS攻击,导致网站长时间无法访问。最终损失不仅是短期收益,还有客户对他们服务的信任度大减。所以,及时采取行动,确实是保护网络安全的第一步。

通过以上阐述,希望大家能切实重视CUPS中的高危漏洞,采取有效措施保障信息安全。欢迎大家在下方留言讨论,分享您的看法!