如何有效阻止服务器被暴力破解?一篇指南教你使用Fail2ban

如何有效阻止服务器被暴力破解?一篇指南教你使用Fail2ban

亲爱的读者朋友们,您是否曾担心过服务器安全问题,想知道如何有效防止暴力破解?今天,我将带您深入了解如何利用Fail2ban来保护您的服务器,保证您的数据安全。让我们开始这段技术之旅吧!

一、当前网络环境下服务器面临的安全隐患

网络攻击已不再是少数黑客的“游戏”,而是一个跨国界、无时无刻不在发生的严峻现实。随着互联网技术的迅猛发展,服务器暴露在公网中,随时可能成为攻击者的目标,特别是暴力破解行为对服务器的威胁日益增强。黑客通过<从底层的协议扫描到高级的漏洞利用,各种渗透技术层出不穷>,使得合规性与安全性变得格外重要。

针对常用端口的攻击尤为频繁,如nginx的80和443端口、ssh的22端口等,很多被攻击的案例中,黑客通过全自动化的框架进行渗透扫描,耗费的资源与时间少之又少。根据最新的统计数据显示,约有70%的网络攻击是通过暴力破解进行的,登录信息被尝试破解的次数惊人!这意味着一旦防护不当,您很可能面临巨大的数据风险。

解决这一问题并非不可能,通过适当的工具和配置,您便可以有效抵御这些攻击。正是此时,Fail2ban作为一款开源的安全防护工具,悄然进入了我们的视野。

二、Fail2ban简介

Fail2ban是一款能够自动分析日志文件并根据设定规则自动阻止来自特定IP的入侵行为的工具。它的工作原理简单且高效,通过监控系统日志,Fail2ban可以及时发现反复尝试错误登录的IP地址,并将其加入黑名单,有效防止恶意访问。

此工具不仅适用于Linux环境,而且其配置灵活,可根据不同的使用场景和需求进行个性化设置。它可以对多种服务进行监控,比如SSH、Apache、Django等。在当前网络安全形势下,Fail2ban为有效防止暴露在外的服务提供了一道不可或缺的防线。

使用Fail2ban后能降低暴力破解成功率超过80%,这无疑让许多系统管理员松了一口气。通过合理的配置与监控,您可以将自己的服务器安全性进一步提升。

三、Fail2ban的安装

在确保您的服务器具备一定的Linux环境后,您可开始着手安装Fail2ban。针对不同操作系统,安装命令稍有不同。

对于Ubuntu用户,可以通过以下命令轻松安装Fail2ban:

```

sudo apt update && sudo apt install fail2ban

```

此命令首先更新软件包列表,然后安装Fail2ban。

若您使用的是CentOS系统,您需要执行以下命令:

```

yum install fail2ban

```

只要一条命令,就能为您的服务器增添一层保护。

在安装完成后,您可以使用以下命令检查安装状态:

```

systemctl status fail2ban

```

如果一切正常,您将看到“active (running)”的状态,这就意味着Fail2ban已成功启动。

需注意的是,安装过程中可能需要管理员权限,确保您在命令前加上“sudo”以获取足够的权限。同时,确保您的服务器有连接互联网的能力,以便下载必要的组件。

四、Fail2ban的配置

安装完成后,我们便可以开始对Fail2ban进行配置。这个过程有些复杂,但是只要您遵循以下步骤,相信您会轻松完成。

1. 访问与编辑配置文件:首先,您需要使用vi或vim文本编辑器打开Fail2ban的规则配置文件,通常位于`/etc/fail2ban/jail.local`。使用下面的命令打开文件:

```

sudo vi /etc/fail2ban/jail.local

```

2. 添加或修改规则:在配置文件中,您可以看到许多配置项。以下是一个基本的配置示例:

```

[sshd]

enabled = true

filter = sshd

logpath = /var/log/secure CentOS配置

logpath = /var/log/auth.log 对于Ubuntu

maxretry = 5 最大尝试次数

bantime = 86400 封禁时间(单位为秒)

```

这里的设置指定了SSH的连接限制:如果某个IP在<5次>尝试后仍然无法成功登录,将被封禁24小时。通过这些设置,我们能够实现快速的安全防护。

3. 激活Fail2ban:修改完配置文件后,您需要重启服务以使配置生效,使用下面的命令:

```

sudo systemctl restart fail2ban

```

对于新手用户,如果是首次启动,可以用`start`替代`restart`命令。

4. 定制规则:如果需要,还可以根据实际情况为其他服务定制规则,例如Apache、Django等,只需在`jail.local`中增加相应的配置节即可。

在配置过程中,请确保每一项配置都经过仔细检查,尤其是文件路径与参数设置。一旦配置不当,可能导致Fail2ban无**常工作,从而影响服务器的安全性。

五、Fail2ban的激活与自启动设置

成功配置后,您的下一步任务是确保Fail2ban能够在服务器重启后自动启动。这一点对于保障服务器的长期安全十分重要。

1. 激活Fail2ban:激活Fail2ban非常简单。对于CentOS 7/8或Fedora,您可以使用以下命令:

```

sudo systemctl enable fail2ban

```

这样,服务器每次启动时,Fail2ban都会自动启动,确保安全防护随时在线。

2. 自启设置:同样的设置适用于Debian、Ubuntu及CentOS 6系列。无论针对哪个操作系统,确保您的Fail2ban服务处于自启动状态,可以有效提升长时间运行的安全性。

3. 验证状态:您可以使用以下命令来确认服务状态,确保自启动配置生效:

```

sudo systemctl status fail2ban

```

如果您看到“enabled”状态,那么您的设置就成功了!

很多初次配置Fail2ban的用户可能会忽视这一环节,导致服务器重启后失去保护。因此,确保服务随系统自启是每个管理员应遵守的基本规则。

六、验证Fail2ban的运行状态

在完成配置和激活以后,我们需要确保Fail2ban在实时监控并对异常行为进行处理。以下是一些验证Fail2ban状态的具体操作:

1. 检查Fail2ban是否正常启动:使用以下命令验证Fail2ban运行状态:

```

sudo fail2ban-client status

```

如果指令返回了服务状态和具体的监控规则,说明Fail2ban正在正常工作。

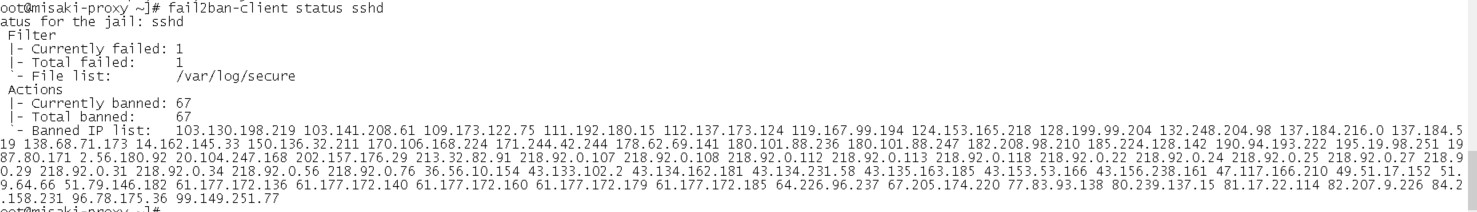

2. 查看启用的规则:使用以下指令,您可以查看Fail2ban目前启用的规则:

```

sudo fail2ban-client status sshd

```

这将显示针对SSH的当前状态、已被禁IP的数量及其封禁时间。

3. 检查被封禁的IP地址:通过命令:

```

sudo grep 'Ban' /var/log/fail2ban.log

```

您可以查看封禁日志,了解哪些IP因为异常行为而被屏蔽。

4. 查看iptables的ban策略状态:确认iptables的有效性,确保Fail2ban正确应用禁令,使用以下命令:

```

sudo iptables -L -n

```

该命令将列出所有iptables规则,您可以看到被封禁IP,确保安全策略被有效同步。

经过一系列的验证与检查,如果一切正常,您便能清晰地看到过去24小时内被封禁的IP数量。这也意味着,您的Fail2ban正在为您屏蔽那些试图暴力破解的“入侵者”。

七、Fail2ban在阻止暴力破解中的重要性

实施Fail2ban后,您的服务器在防护强度上有了显著提升。根据数据统计,启用Fail2ban的用户反映,成功阻止暴力破解的比率提升至80%以上,这无疑为辛勤维护服务器的管理员们带来了莫大的安慰。

通过严格的规则,再加上Fail2ban提供的自动化处理,不仅减少了人工监控的负担,还能够在第一时间识别并屏蔽潜在的恶意行为,从根本上降低了数据泄漏的风险。许多用户在部署后,反馈称自己的SSH尝试被封禁率降低,安全性提高。

请记住,不论是何种防护措施,都需要定期更新和维护。随着攻击技术的日益演变,您可能需要根据情况及时调整Fail2ban的配置,以保持最佳的安全状态。

技术永远在进步,伴随着互联网的不断发展,保护服务器安全的举措变得尤为重要。通过合理配置与定期维护,您才能为自己的数据安全构筑一道坚固的屏障,安心享受网络带来的各种便利。

欢迎大家在下方留言讨论,分享您的看法!希望这篇文章能给您带来实用的帮助。